Telefonane våre har vorte meir og meir eit sentralt hjelpemiddel i det daglege liv. Vi tek bilete og video, utvekslar meldingar, er tilkopla sosiale medier, lastar ned e-post frå ulike kjelder med meir. Kort sagt mykje personlege og eventuelt data frå arbeidsgivar blir samla på einingen. Ved eit tap eller avhending utan eit visst forabeid, kan det få store konsekvensar. I Sverige har ein testa 50 telefonar som tidlegare var brukt av verksemder:

http://e24.no/it/fant-sensitiv-informasjon-paa-en-av-tre-mobiler/20330071

Telefonane var tilbakestilt til fabrikkinnstillingar, men det er ikkje nok. Det betyr berre at standard konfigurasjonsfiler er kopiert over dine og dine data er «sletta». Du kan tru at det er borte, men i realiteten har du berre rive ut innhaldslista av ei bok. Sider blir berre erstatta etter kvart som ein fyller på med nye data. Med dei rette verktøya er det ikkje noko hokus pokus å hente tilbake, bilete, videoar, e-post osv.

Kryptere telefon

Dei fleste er van med å setje ein pin-kode på telefonen for å låse den. Ein iPhone blir automatisk kryptert når du set pin-kode eller passord. I Android 3+ må du aktivt velje å kryptere telefonen, der er det ingen automatikk at data blir kryptert når telefonen får sett skjermlås.

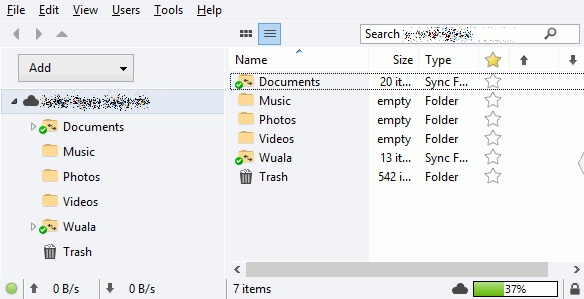

Bilete til venstre er henta frå Samsung Galaxy S2. Telefonen er kryptert. Imotsetning til iPhone krev Samsung S2 at ein brukar passord på minimum 6 teikn der eitt av dei er eit tal for krypteringa. Det same passordet som blir brukt på skjermlåsen. Ulempa er at ein må forhalde seg til eit fullstendig tastatur på skjermen, som gjer det vanskelegare å treffe teikna. Eg let diskusjonen om det er god nok tryggleik at den same koden for skjermlås er den som òg låser opp ein kryptert telefon. Det er ikkje er ofte ein slår av og på ein telefon. Eit lite brukt passord kan lett gå i gløymeboka.

Før du krypterer, kopier ut data på telefonen i tilfelle det skulle oppstå problem under krypteringa. For å få lov til å starte krypteringa av Samsung Galaxy S2, må telefonen først ladast opp til 100%. Ladaren må stå i under krypteringa og set av tid til det. Eg tilrår at du syter for at heile dataområdet blir kryptert, for å hindre at restar av gamle filfragment kan gjenfinnast.

Ikkje gløym SD-kortet

Samsung Galaxy S2 støttar minnekort, som må krypterast separat. Før du krypterer, kopier ut data som ligg på SD-kortet i tilfelle det skulle oppstå problem under krypteringa. Du må passe på å kryptere heile kortet. Eg ser ingen grunn til å utelate multimediafiler. Du vil vel ikkje at dine bilete og/eller videoar skal vere tilgjengeleg dersom telefonen går tapt. Alt etter kor stort minnekortet ditt er, vil det ta noko tid.

Oppsummering

Når telefonen er kryptert, vil gjenoppretting til fabrikkinnstillingar føre til at krypteringsnøkkelen forsvinn. Det er ikkje mogleg å køyre gjenoppretting sidan dine krypterte data berre framstår som tilfeldige data.

Med andre ord skal det ikkje vere mogleg å finne data i tilsvarande omfang som rapportert i artikkelen over.

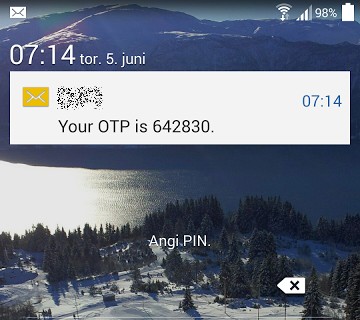

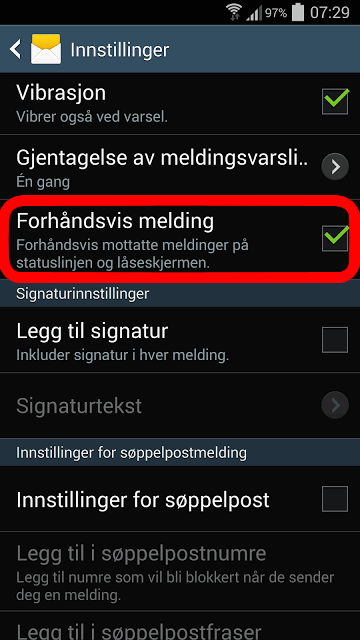

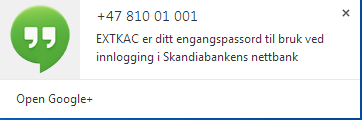

Eg veit ikkje om eg skal le eller gråte. Telefonen vart nettopp oppgradert til Android 4.4.2 og eg sette nesten kaffien i halsen når eg oppdaga funksjonalitet som var slått på som standard etter oppgraderinga. Meldingar vert vist på låseskjermen din. Du slepp å slå inn koden din for å lese meldinga du nettopp fekk inn.

Eg veit ikkje om eg skal le eller gråte. Telefonen vart nettopp oppgradert til Android 4.4.2 og eg sette nesten kaffien i halsen når eg oppdaga funksjonalitet som var slått på som standard etter oppgraderinga. Meldingar vert vist på låseskjermen din. Du slepp å slå inn koden din for å lese meldinga du nettopp fekk inn.

Heilt sidan 2011, før

Heilt sidan 2011, før