Vi har konspirasjonsteoriar rundt 5G og påstått sensitivitet mot trådlause nettverk. Nokon veit å tena pengar på godtruande sjeler. Produktet vert marknadsført som eit skjold rundt din ruter som skal beskytte deg mot stråling.

Eit Faradaybur er eit rom eller boks med vegger av metallplater eller finmasket metallnett som vert brukt til å å skjerme mot elektriske felt. Går du inn i eit skikkeleg Faradaybur med mobiltelefonen din, vil du merke at mobiltelefonen ikkje lenger har kontakt med mobilnettet lenger. Ein del nyare kontorbygg slit med mobilsignal inne, sidan nokre bygningsplater inneheld eit finmaska metallnett. Du har kanskje erfaringar med dette.

Kva trur du vil skje om du set din trådlause nettverksruter i eit Faradaybur?

Her har produsenten teke utgangspunkt ei papirkorg som dei har tilpassa. Eit større alternativ til solid pris finn du her.

- Papirkorga fungerer ikkje noko spesielt godt som Faradaybur.

- Kor absurd er det å setje ein trådlaus ruter i eit Faradaybur?

- Redusering av sendestyrke kan du som oftast justere på ruteren din.

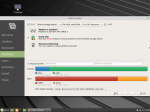

Du kan finne moglegheita til å justere sendestyrke på ruteren din under innstillingar for trådlaust nett eller under avanserte innstillingar knytt til trådlaust nett. Her er eit eksempel frå ein rimeleg D-link-ruter:

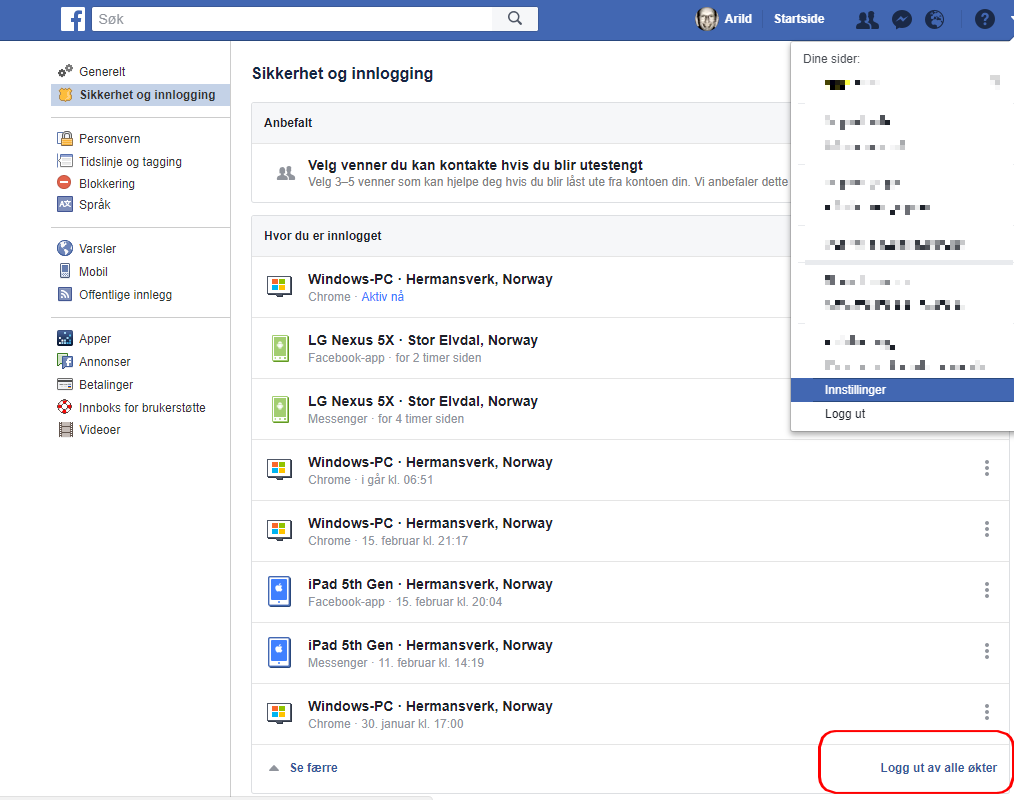

Du finn routeren din via innstillingane i Windows:

- Trykk på Windows-knappen

- Søk etter innstillinger

- Vel Innstillinger-appen

- Vel Nettverk og Internett

- Vis maskinvare og tilkoblingsegenskaper

- Noter adressa til Standard gateway, f.eks. 192.168.0.1

- Opne nettlesaren og skriv inn http://adresse til standard gateway/, f.eks. http://192.168.0.1/ eller 192.168.80.1/.

- Kjenner du ikkje passordet, kan du prøve brukar: admin og passord: admin eller søke etter default password for router <<navn på produsent og evt. modell>>. Google har svaret.

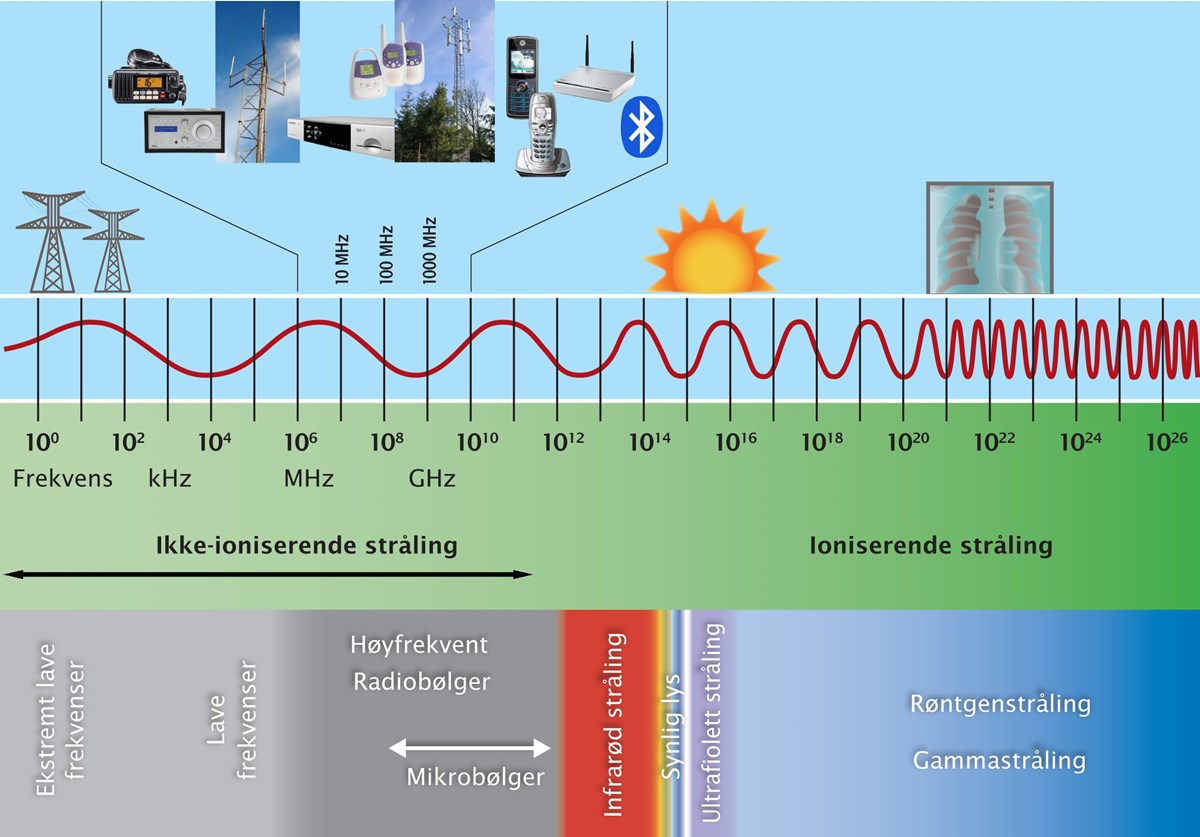

Når det er sagt, må det nemnast at radiobølgene til ein nettverksruter, eller for den del 5G, ikkje er ioniserande og kan ikkje påvirke menneskeleg DNA. Ikkje-ioniserende stråling har ikkje høg nok energi på strålinga til å ionisere atom i eit materiale. Ruteren sender med låg effekt. Det er ikkje langt han rekker. Ioniserande stråling har høge frekvensar, høg energi, og kan bryte kjemiske bindingar i det bestråla materialet. Arbeidstilsynet har informasjon om stråling og følgjande plakat som viser forskjellen mellom ikkje-ionserande og ioniserande energi: