Som eg har vore innom i tidlegare innlegg, kan tryggleiken til filer lagra på nettet vere so som so. Eg viser til:

- Ver merksam på online backuptenester

- Crashplan – Online backup med det vesle ekstra

- Tryggleiken til tenester i skya

- Lit ikkje på nokon i skya

I det siste innlegget viste eg til Truecrypt. Programmet er vel og bra det, men problemet er at det brukar konteiner-filer. Ei konteiner-fil må vere så stor at ho kan romme alle filene du vil ha tilgjengeleg. Dette gir store utfordringar med omsyn til synkronisering på nettet: Endrar du ei fil, stor eller lita, som ligg inne i Truecrypt si konteiner-fil, må heile konteiner-fila lastast opp. Med ei ordinær internettline er dette ein tidkrevjande operasjon både å laste opp konteiner-fila for så å lasta ho ned til andre maskiner som skal ha ho. Det er òg lett å få konfliktar ved at du gløymer å ta tida med å laste ho ned til ei anna maskin og brukar ein eldre versjon av fila på ei anna maskin. Konklusjonen må vere at Truecrypt er inga optimal løysing.

Eg starta så å sjå etter andre løysingar. I første omgang fann eg kommersiell programvare som Cloudfogger og Boxcryptor. Sikker greie nok tenester det, men utfordringa er å finne gratis alternativ og etter litt så kom eg over EncFS. Eg hadde kjennskap til det frå Linux, men no viser det seg at det fins EncFS for Windows. I motsetning til Truecrypt krypterer EncFS fil for fil. Dette betyr at det er berre den krypterte versjonen av fila du endrar som må oppdaterast via GoogleDrive eller tilsvarande tenester. Boxcryptor brukar EncFS, om ikkje fullstendig, i si kommersielle løysing. Dei har òg applikasjonar for iOS, Android osv.

Sidan EncFS kjem frå Linux, vil du kunne opne dei krypterte mappene her òg. Eg har sjølv testa det under Ubuntu 12.04 og synkronisert mellom Windows og Ubuntu utan problem.

Laste ned delene for Windows-versjonen av EncFS

Du må hente ned to filer:

- encfs.zip frå EncFS for Windows

- Dokan library (versjon 0.6.0 i skrivande stund) frå http://dokan-dev.net/en/download/

Installasjon

Installasjon

- Installer Dokan library først!

- Pakk ut encfs.zip

- Kopier katalogen/mappa encfs4win til C:\Program Files (x86)

- Opne katalogen/mappa C:\Program Files (x86)/encfs4win

- Høgreklikk og dra encfsw.exe til Skrivebordet og velg Lag snarveier her

- Tilpass snarvegen ved til dømes å endre namnet og velje eit eller anna ikon for han.

Når snarvegen er justert, er det berre å dobbelklikke på han. Det skjer ikkje så mykje, men nede i høgre hjørnet, i system tray, vil du få opp eit ikon av ein kvit nøkkel:

Setje opp standard innstillingar

- Høgreklikk på nøkkelen nede i høgre hjørnet

- Vel Preferences.

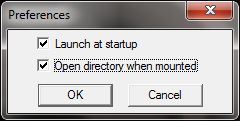

I neste rute passar du på å kryssa av begge alternativa:

Dette sikrar at EncFS startar når du loggar deg inn og gjer at du kan forhalde deg til ikonet i nede høgre hjørnet (system tray).

Opprette ei mappe sikra med EncFS

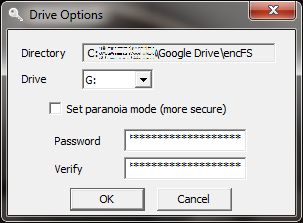

For å opprette ei mappe t.d. i GoogleDrive:

- Høgreklikk på nøkkelen

- Vel Open/Create

- Opprett ei mappe under GoogleDrive, t.d. encFS

- Vel stasjon som som skal vere «redigeringskanalen» som gir deg tilgang «on-the-fly» til den dekrypterte versjonen av filene.

- Lag eit godt passord

Legg merke til «redigeringskanalen». I mitt eksempel har eg valt at mappa encFS under GoogleDrive skal laste den ukrypterte versjonen av mappa som stasjon (Drive) G.

Montere og ta ned EncFS-mapper

No er det berre å høgreklikke på nøkkelen nede i høgre hjørnet og:

- montere (Mount) EncFS-mapper eller

- ta ned (Unmount) desse når du er ferdig med å redigere dokumenta dine.

NB! Hugs å avslutte program som har filer opne før du tek ned (Unmount) ei mappe.

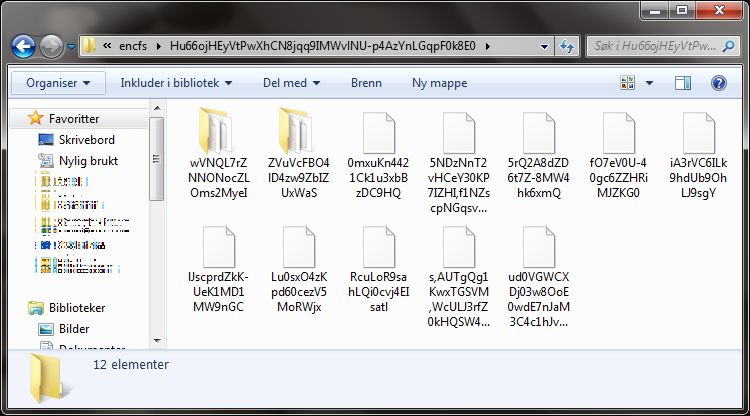

EncFS-krypterte filer

Slik ser det ut når filer og filnamn er kryptert med EncFS, med andre ord totalt uforståeleg for dei som ikkje har passordet/-setninga som låser opp filene: